Tisco: Distribuidor Oficial de Strike en México. Descubre los riesgos de seguridad con pruebas de pentesting manual de clase mundial con Strike.

Más allá del pentesting tradicional:

Descubre los servicios de seguridad de Strike

En Strike ofrecemos soluciones innovadoras en el ámbito del pentesting. Conectamos a empresas de todo el mundo con una amplia comunidad de hackers éticos de primer nivel conocidos como Strikers a través de un portal digital que brinda control, transparencia y flexibilidad a nuestros usuarios.Esta combinación de un servicio humano de alta calidad con una plataforma tecnológica moderna redefine el concepto tradicional de pentesting. Si bien todo se enmarca dentro de esta práctica, nuestros clientes pueden acceder a un portafolio integral de soluciones que va desde scans automatizados de vulnerabilidades hasta servicios avanzados de Red Teaming.

Esta combinación de un servicio humano de alta calidad con una plataforma tecnológica moderna redefine el concepto tradicional de pentesting. Si bien todo se enmarca dentro de esta práctica, nuestros clientes pueden acceder a un portafolio integral de soluciones que va desde scans automatizados de vulnerabilidades hasta servicios avanzados de Red Teaming.

35%

De lo que encontramos es crítico

4.7/5

Puntuación promedio de hackers éticos

35%

Para encontrar la primera vulnerabilidad

Elige el pentesting que mejor se adapta a tu empresa

Premium Pentesting (Pago por tiempo)

La evaluación de seguridad más avanzada y exhaustiva de Strike, realizada por nuestro equipo interno de hacking y un Striker especializado en tus tecnologías. Se asigna un experto al área y un entorno específico. Este servicio emplea técnicas de ataque del mundo real para identificar vulnerabilidades que las herramientas automatizadas no detectan, con un alcance totalmente personalizable según tus necesidades de seguridad.

Tecnologías incluidas

Web Apps, APIs, Mobile (Android & iOS), Cloud, On-Premise, AI/LLMs, Blockchain, Hardware.

Ideal para:

Organizaciones que requieren una evaluación de seguridad de alto impacto con un enfoque personalizado.

Pentesting Colaborativo (Pago por vulnerabilidad)

Múltiples Strikers trabajan simultáneamente con el equipo del cliente para mejorar la eficiencia y cobertura. Incluye descubrimiento de vulnerabilidades en tiempo real, distribución de tareas y comunicación continua con el cliente.

Tecnologías incluidas

Web Apps, APIs, Cloud, On-Premise, AI/LLMs.

Ideal para:

Organizaciones que buscan un enfoque de pentesting rápido, interactivo y completo.

Red Team Exercises

Simula ataques del mundo real para evaluar la capacidad de detección y respuesta. Incluye identificación de activos, ejecución de TTPs y recomendaciones estratégicas de defensa.

Tecnologías incluidas

Redes empresariales, Cloud, On-Premise, Active Directory, entornos empresariales complejos.

Ideal para:

Organizaciones que desean evaluar sus defensas frente a ataques dirigidos y APTs.

Blockchain & AI Security Testing

Evaluaciones de seguridad para aplicaciones blockchain e implementaciones de IA/LLMs. Se enfoca en vulnerabilidades de smart contracts, ataques adversariales a IA y riesgos de integridad.

Tecnologías incluidas

Blockchain, Smart Contracts, AI/LLMs.

Ideal para:

Organizaciones que requieren una evaluación de seguridad de alto impacto con un enfoque personalizado.

Onsite Pentesting*

Evaluaciones de seguridad presenciales para identificar riesgos físicos y de red. Incluye evaluación de infraestructura, análisis de redes internas y pruebas de seguridad física.

Tecnologías incluidas

Redes internas, seguridad física, On-Premise, Hardware.

Ideal para:

Empresas con infraestructura crítica o entornos donde la seguridad física es un factor clave.

Hardware Pentesting

Análisis de seguridad de dispositivos físicos como routers, terminales de pago y sistemas embebidos. Incluye simulaciones de ataque a hardware/software, ingeniería inversa de firmware y recomendaciones de seguridad.

Tecnologías incluidas

IoT, terminales de pago, sistemas embebidos, hardware.

Ideal para:

Empresas que desarrollan o implementan dispositivos conectados y requieren validación de seguridad.

*Onsite Pentesting: Sujeto a disponibilidad y requisitos mínimos de contratación.

**Hardware Pentesting: Sujeto a disponibilidad. Los costos de envío son cubiertos por el cliente.

Enfoques de prueba

En Strike, adaptamos nuestro enfoque de pentesting a tus necesidades de seguridad:

Black Box (Pruebas externas):

No se proporcionan credenciales. Simula un atacante externo y se enfoca en OSINT, reconocimiento, evasión de autenticación, configuraciones incorrectas del servidor, enumeración de endpoints, fuzzing, phishing y exploración de redes.

Grey Box (Pruebas internas y externas):

Se proporcionan credenciales al tester. Se centra en escalamiento de privilegios de usuarios autenticados, control de acceso horizontal/vertical, interacción avanzada con APIs, fallas de autorización, exposición excesiva de datos y restricciones de API basadas en roles.

White Box (Pruebas internas):

Acceso completo a la arquitectura del sistema, código fuente y configuraciones. Permite una evaluación de seguridad en profundidad, incluyendo prácticas de codificación segura, fallos de lógica y detección de backdoors.

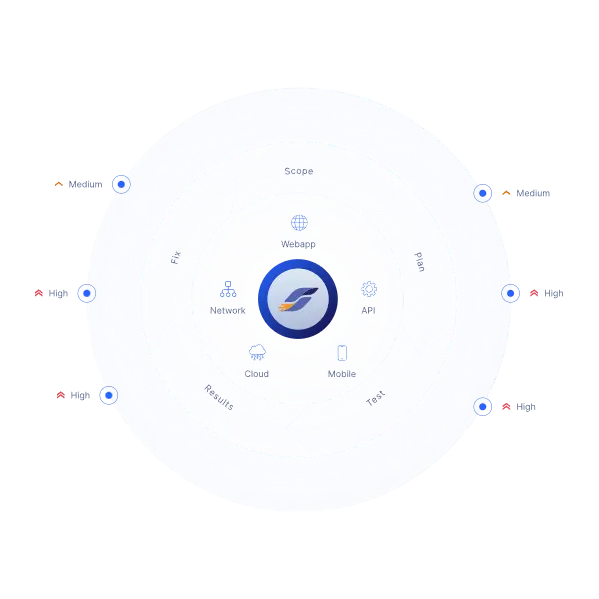

Descubre la plataforma de pentesting más innovadora en el mercado

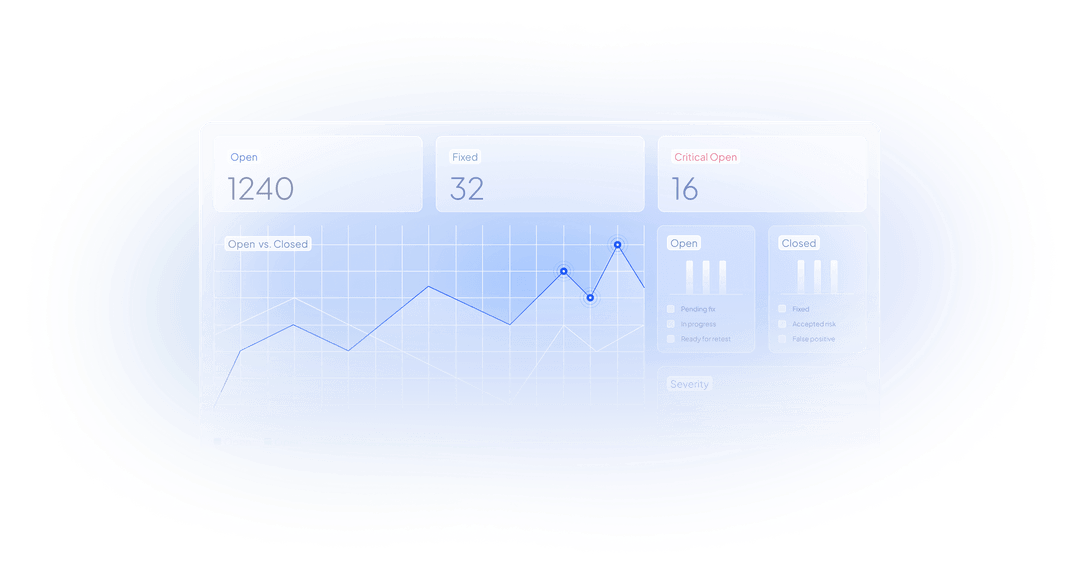

Observa y ajusta tu pentest ágilmente. Utiliza la plataforma de auto-gestión de Strike para accionar sobre tus vulnerabilidades apenas sean reportadas, y ajusta el alcance de tu pentest sobre la marcha sin fricciones.

Reparaciones sugeridas y Retesting

Realiza una nueva prueba de las vulnerabilidades reportadas. Ofrecemos soporte para mitigarlas.

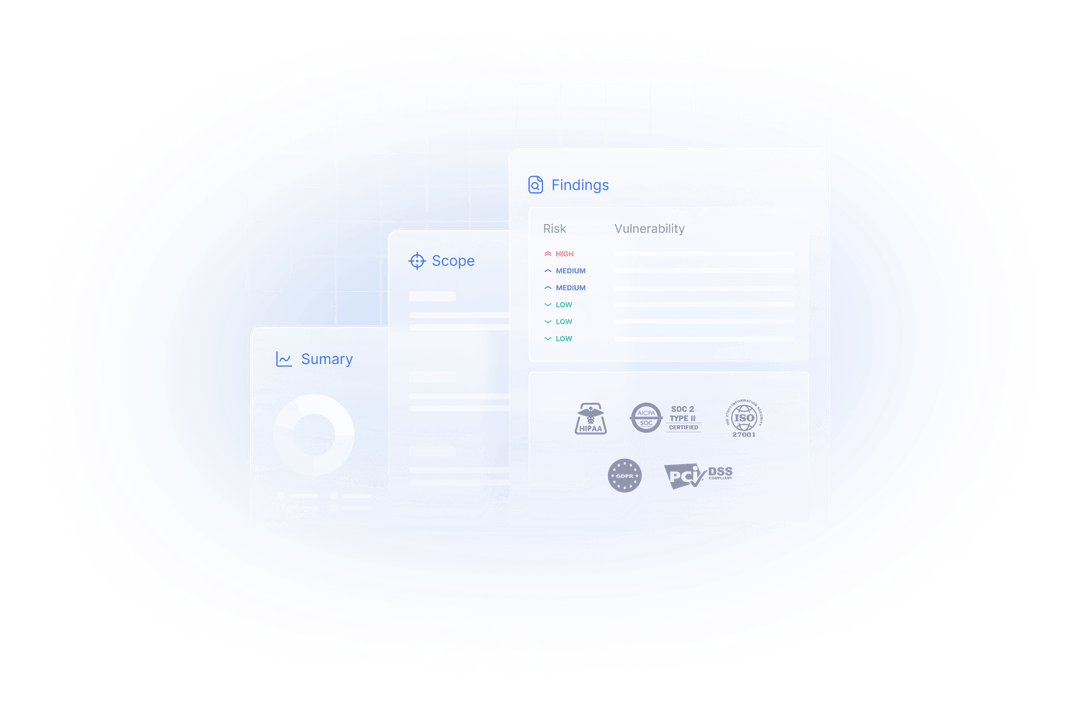

Reportes

Realiza una nueva prueba de las vulnerabilidades reportadas. Ofrecemos soporte para mitigarlas.

Gestor de vulnerabilidades

Realiza una nueva prueba de las vulnerabilidades reportadas. Ofrecemos soporte para mitigarlas.

Integraciones

Realiza una nueva prueba de las vulnerabilidades reportadas. Ofrecemos soporte para mitigarlas.

¿Por qué Strike?

Nuestro equipo de hackers éticos expertos cuenta con años de experiencia en seguridad ofensiva, ofreciendo evaluaciones personalizadas que se alinean con las necesidades de tu negocio. Entregamos informes claros y detallados con pasos de remediación priorizados, asegurando recomendaciones accionables para fortalecer tu postura de seguridad.

Con un compromiso con la excelencia, Strike ofrece servicios personalizados que ayudan a las empresas a abordar proactivamente las amenazas cibernéticas y desarrollar estrategias de seguridad resilientes.

Strikers

Hackers éticos de clase mundial listos para poner a prueba tu plataforma.

4.7/5

Puntuación media de los Strikers

95%

Pentests con vulnerabilidades de alto impacto

<4%

Hallazgos irrelevantes

Contáctanos para saber cómo podemos ayudarte.

Es momento de impulsar tu empresa con metodologías y tecnología de vanguardia.

¡Escríbenos o llámanos!

2024 Tisco Networks. Todos los derechos reservados.